در ژوئن 2021، متخصصان ما بدافزار جدیدی به نام PseudoManuscrypt را کشف کردند. آنها به طور خاص برای شکار بیرون نرفتند. موتور آنتی ویروس استاندارد ما فایلهای مخرب را شناسایی کرد که شبیه بدافزارهای شناخته شده بودند. با یک کی لاگر شروع می شود و اطلاعاتی را در مورد اتصالات VPN ایجاد شده و رمزهای عبور ذخیره شده می گیرد. همچنین مرتباً محتویات کلیپبورد را میدزدد، صدا را با استفاده از میکروفون داخلی ضبط میکند (اگر رایانه دارای میکروفون باشد)، و یک تحلیل کلی از سیستم آسیبدیده انجام میدهد. یکی از انواع آن همچنین می تواند اعتبار پیام رسان های QQ و WeChat را بدزدد، تصاویر را ضبط کند و تصاویر گرفته شده را در فایل های ویدئویی بنویسد. سپس داده ها را به سرور مهاجمان ارسال می کند. همچنین شامل ابزاری برای غیرفعال کردن راه حل های امنیتی است. این مکانیسم عفونت PseudoManuscrypt است که آن را جالب می کند. برای جزئیات فنی حمله و شاخصهای مصالحه، به گزارش ICS CERT ما مراجعه کنید.

منشأ نام

کارشناسان ما شباهتهایی بین حمله جدید و کمپین Manuscrypt قبلاً شناخته شده پیدا کردند، اما تجزیه و تحلیل نشان داد که یک حمله کاملاً کاملاً مشخص است. بازیگر دیگری، گروه APT41، قبلاً بخشی از کد بدافزار را در حملات خود استفاده کرده بود. ما هنوز مسئولیت حمله جدید را مشخص نکردهایم، و در حال حاضر آن را PseudoManuscrypt مینامیم.

چنین مشکلاتی در شناسایی جالب هستند و معمولاً به تلاشهای گروهی از مهاجمان برای ایجاد تهدید دیگر مربوط میشوند. بازیگر به طور کلی، استراتژی کاشت پرچم های دروغین خیلی جدید نیست.

چگونه PseudoManuscrypt یک سیستم را آلوده می کند

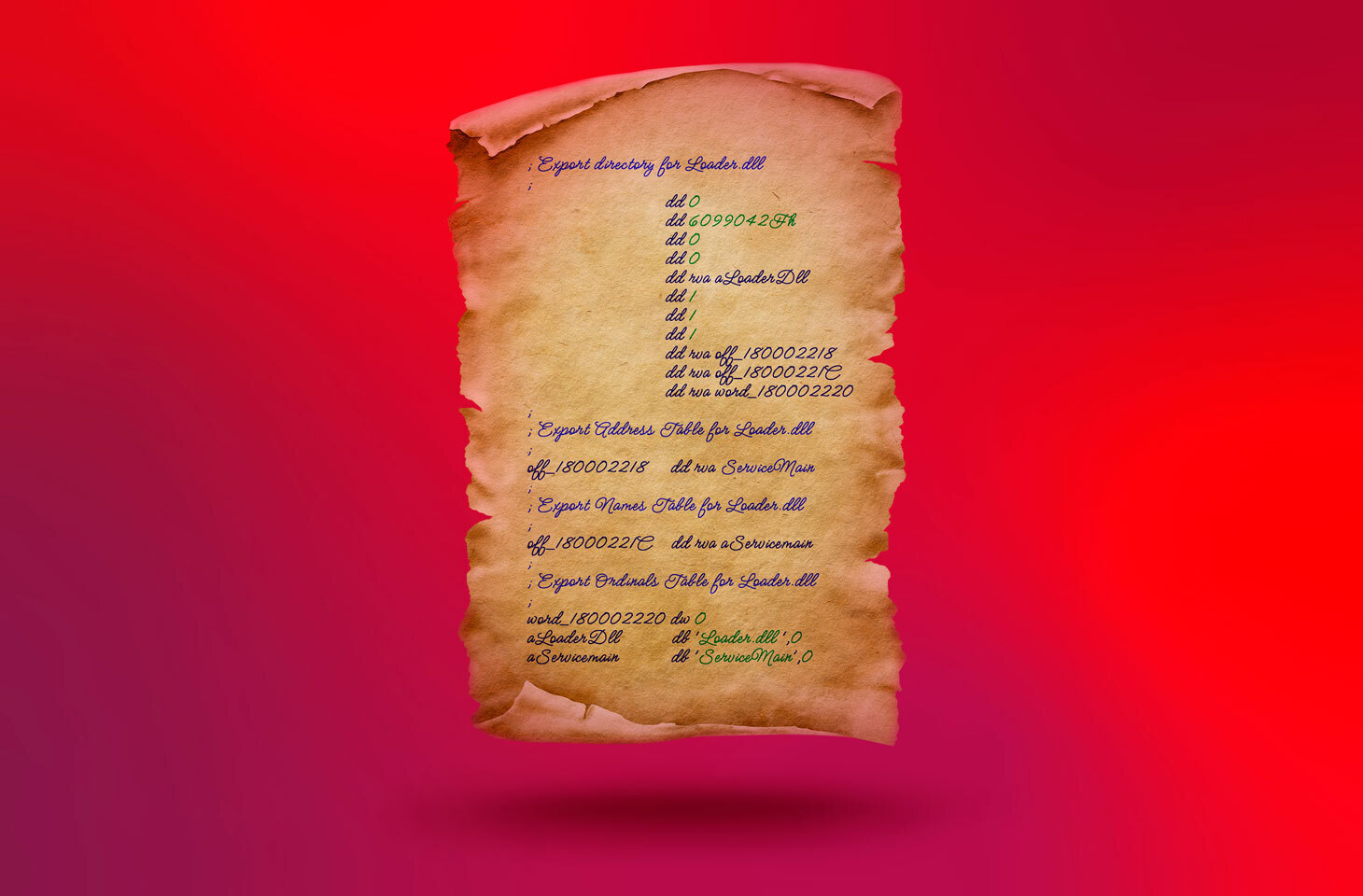

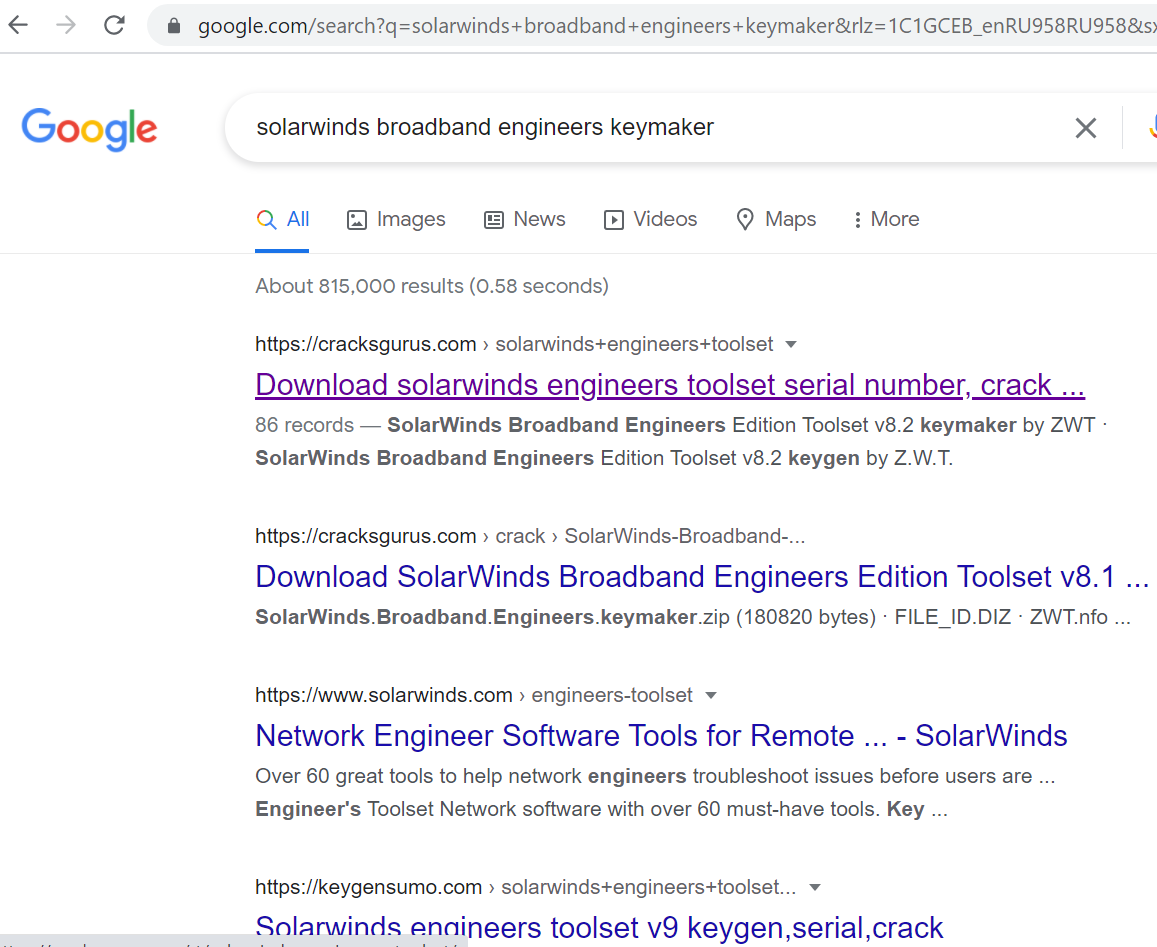

عفونت موفقیت آمیز بر زنجیره نسبتاً پیچیده ای از رویدادها استوار است. حمله به رایانه معمولاً زمانی آغاز میشود که کاربر یک مولد کلید دزدی را برای نرمافزار محبوب دانلود و اجرا میکند. وبسایتهایی که کدهای مخرب منطبق با جستارهای پرطرفدار را توزیع میکنند، در نتایج موتورهای جستجو رتبه بالایی دارند، به نظر میرسد مهاجمان متریک آن را نظارت میکنند. مهاجمان علاوه بر ارائه کلید برای نرمافزارهای محبوب (مانند مجموعههای اداری، راهحلهای امنیتی، سیستمهای ناوبری و تیراندازی اول شخص سه بعدی)، کرکهای جعلی را برای نرمافزارهای حرفهای از جمله ابزارهای خاص برای تعامل با کنترلکنندههای PLC با استفاده از ModBus ارائه میکنند. نتیجه: تعداد غیرعادی بالای آلودگی در سازمانهای صنعتی (7.2٪ از کل).

نتایج جستجو برای نرمافزار دزدی. PseudoManuscrypt را می توانید در همان لینک اول پیدا کنید. منبع.

نمونه در تصویر بالا دارای نرم افزاری برای مدیران سیستم و مهندسان شبکه است. چنین بردار حملهای میتواند دسترسی کامل و فوری به زیرساختهای شرکت را برای مهاجمان فراهم کند.

مهاجمان همچنین از مکانیزم تحویل بدافزار بهعنوان سرویس استفاده میکنند و به مجرمان سایبری دیگر برای توزیع PseudoManuscrypt پرداخت میکنند. این عمل باعث به وجود آمدن ویژگی جالبی شد که ما هنگام تجزیه و تحلیل فایلهای مخرب دریافتیم: برخی از آنها با بدافزارهای دیگری همراه بودند که قربانی آنها را به صورت یک بسته نصب کرده بود. هدف PseudoManuscrypt جاسوسی است، اما سایر برنامه های مخرب به دنبال اهداف دیگری مانند رمزگذاری داده ها و اخاذی پول هستند. ویتنام و اندونزی از تعداد زیادی از تلاش ها برای اجرای کدهای مخرب، کاربران در سازمان های صنعتی سهم قابل توجهی را به خود اختصاص می دهند. قربانیان این بخش شامل مدیران سیستمهای اتوماسیون ساختمان، شرکتهای انرژی، تولیدکنندگان، شرکتهای ساختمانی و حتی ارائهدهندگان خدمات تصفیه خانههای آب هستند. اکثریت قریب به اتفاق تلاشهای هک با هدف توسعهدهندگان راهحلهای خاص مورد استفاده در صنعت بوده است.

روشهایی برای دفاع در برابر PseudoManuscrypt

به طور کلی، ابزارهای تشخیص بدافزار استاندارد و مسدود کردن، محافظت مؤثری در برابر PseudoManuscrypt ارائه میدهند – اما این روشها ضروری هستند، و باید حتماً انجام شوند. بر روی 100% سیستم های یک شرکت نصب شود. علاوه بر این، توصیه میکنیم خطمشیهایی ایجاد کنید که غیرفعال کردن حفاظت را دشوار میکند.

برای سیستمهای فناوری اطلاعات در صنعت، ما همچنین یک راهحل تخصصی به نام Kaspersky Industrial CyberSecurity ارائه میدهیم که هم از رایانهها (از جمله رایانههای تخصصی) محافظت میکند و هم بر انتقال دادههایی که از پروتکلهای خاص استفاده میکنند نظارت میکند.

همچنین اهمیت افزایش آگاهی پرسنل در مورد خطرات امنیت سایبری را در نظر داشته باشید. شما نمیتوانید احتمال حملات فیشینگ هوشمندانه را کاملاً رد کنید، اما میتوانید به کارکنان کمک کنید هوشیار باشند و همچنین به آنها در مورد خطر نصب نرمافزار غیرمجاز (و بهویژه دزدی دریایی) روی رایانههایی با دسترسی به سیستمهای صنعتی آموزش دهید.

(function(d,s,id){var js,fjs=d.getElementsByTagName(s)[0];if(d.getElementById(id)){return}js=d.createElement(s);js.id= id;js.src="https://connect.facebook.net/en_US/all.js";fjs.parentNode.insertBefore(js,fjs)}(document,"script","facebook-jssdk "))؛