از نظر حجم کاری روزانه، تعداد کمی از نقش های infosec با نقش یک تحلیلگر مرکز عملیات امنیتی (SOC) مقایسه می شود. ما این را از نزدیک می دانیم، به همین دلیل است که توجه ویژه ای به توسعه ابزارهایی داریم که می توانند کار آنها را خودکار یا تسهیل کنند. پس از ارتقای اخیر ما از Kaspersky CyberTrace به یک پلتفرم هوش تهدید (TI)، در اینجا نشان میدهیم که چگونه یک تحلیلگر SOC میتواند از این ابزار برای مطالعه زنجیره کشتن حمله استفاده کند.

برای مثال، فرض کنید شخصی از یک ایستگاه کاری در شبکه شرکتی برای بازدید از وب سایتی که به عنوان مخرب پرچم گذاری شده است. راهحلهای امنیتی این شرکت حادثه را شناسایی میکنند و سیستم مدیریت رویداد و اطلاعات امنیتی (SIEM) آن را ثبت میکند. در نهایت، یک تحلیلگر SOC مجهز به Kaspersky CyberTrace میبیند که چه اتفاقی در حال رخ دادن است.

شناسایی زنجیره حمله

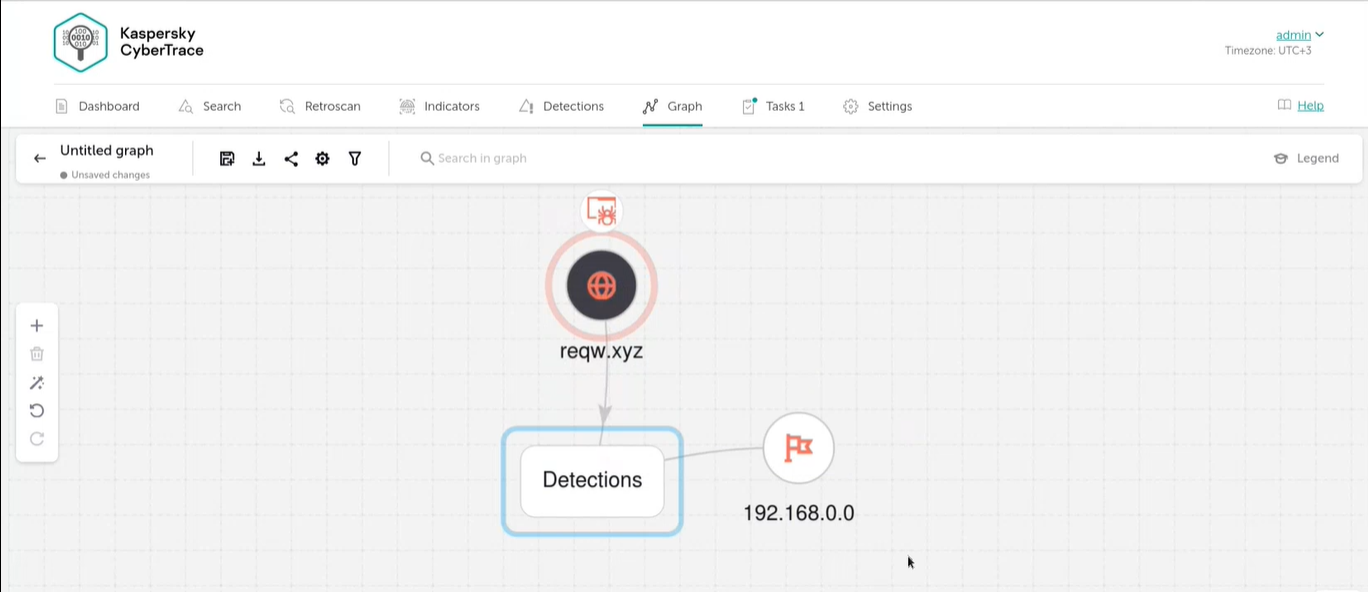

در فهرست ناهنجاریهای کشفشده، تحلیلگر یک تشخیص مبتنی بر دادههای فید «URL مخرب» را میبیند و تصمیم میگیرد تا از آن استفاده کند. یک نگاه نزدیکتر. اطلاعات متنی (آدرس IP، هش فایل های مخرب مرتبط با آدرس، احکام راه حل های امنیتی، داده های WHOIS و غیره) مستقیماً در فید در دسترس تحلیلگر است. با این حال، راحتترین راه برای تجزیه و تحلیل زنجیره حمله استفاده از یک نمودار (دکمه View on gGraph) است.

Kaspersky CyberTrace: شروع تجزیه و تحلیل حمله

تا کنون ما اطلاعات کمی دارند: واقعیت شناسایی، URL مخرب شناسایی شده، آدرس IP داخلی رایانه ای که URL از آن باز شده است، و توانایی مشاهده اطلاعات متنی کامل برای تهدید شناسایی شده در نوار کناری. با این حال، این فقط مقدمه ای برای بخش جالب است.

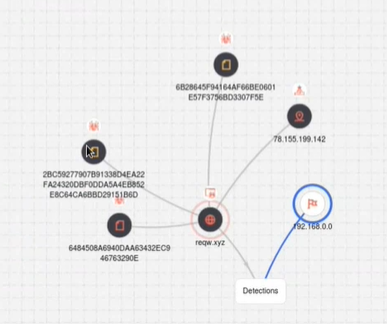

با کلیک بر روی نماد URL مخرب، تحلیلگر می تواند نشانگرهای شناخته شده مرتبط با آدرس را درخواست کند: آدرس های IP، URL های اضافی، و هش فایل های مخرب دانلود شده از آدرس سایت.

درخواست نشانگرهای CyberTrace مرتبط

مرحله منطقی بعدی استفاده از نشانگرها برای بررسی تشخیص های دیگر در زیرساخت است. انجام این کار نمی تواند ساده تر باشد: روی هر شی (مثلاً یک آدرس IP مخرب) کلیک کنید و Related CyberTrace Detects را انتخاب کنید. تشخیص های اضافی به عنوان یک نمودار نمایش داده می شود. تنها با یک کلیک، میتوانیم بفهمیم که کدام کاربر به آدرس IP مخرب دسترسی داشته است (یا در کدام دستگاه یک URL به سرور DNS آدرس IP را بازگردانده است). به طور مشابه، میتوانیم بررسی کنیم کدام کاربران فایلهایی را دانلود کردهاند که هشهای آنها در نشانگرها وجود دارد. . با این حال، در دنیای واقعی، ما ممکن است هزاران تشخیص را ببینیم که مرتبسازی آنها به صورت دستی، بدون رابط گرافیکی، بسیار دشوار خواهد بود. با این حال، با یک رابط گرافیکی، هر نقطه از نمودار تمام زمینه را از خوراک داده های تهدید بیرون می کشد. برای راحتی کار، تحلیلگر می تواند اشیاء را به صورت دستی یا خودکار گروه بندی یا مخفی کند. اگر تحلیلگر به برخی منابع اطلاعات اضافی دسترسی داشته باشد، میتواند شاخصها را اضافه کند و روابط متقابل را علامتگذاری کند.

اکنون متخصص در حین مطالعه اتصالات نشانگر میتواند زنجیره حمله کامل را بازسازی کند و یاد بگیرد که کاربر URL یک سایت مخرب را تایپ کرده است. سرور DNS آدرس IP را برگرداند، و یک فایل با هش شناخته شده از سایت دانلود شد.

یکپارچه سازی با پورتال اطلاعاتی تهدیدات کسپرسکی

تطبیق تشخیص ها با فیدهای داده تهدید برای تجزیه و تحلیل یک حادثه ایزوله استفاده می شود، اما چه می شود اگر این حادثه بخشی از یک حمله چند روزه در مقیاس بزرگ است؟ دریافت پیشینه و زمینه تاریخی برای تحلیلگران SOC حیاتی است. برای این منظور، Kaspersky CyberTrace ارتقا یافته دارای یکپارچگی با یکی دیگر از ابزارهای تحلیل ما، Kaspersky Threat Intelligence Portal است.

Kaspersky Threat Intelligence Portal به پایگاه داده کامل تهدیدات سایبری دسترسی دارد که توسط کارشناسان ضد بدافزار ما از روز اول Kaspersky ساخته شده است. از طریق منوی Related External Indicators، تحلیلگر میتواند با یک کلیک به تمام اطلاعاتی که Kaspersky جمعآوری کرده است دسترسی پیدا کند تا دریابد که کدام دامنهها و مناطق با یک آدرس IP مخرب مرتبط هستند، چه URLهای دیگری قبلاً با IP مرتبط بودهاند، هش فایلها. که سعی کردهاند به URL دسترسی پیدا کنند، هشهای فایلهای دانلود شده از آن URL، آدرسهایی که سایتهای میزبانی شده در این IP به کدام آدرسها پیوند دادهاند (و از کدام آدرسهای اینترنتی پیوند شده است)، و موارد دیگر.

یکی دیگر از مزایای این ادغام. توانایی جستجوی گزارشهای مربوط به حملات APT مرتبط با URL خاص یا هش فایل است. مشترکین Kaspersky Threat Intelligence Portal به راحتی می توانند گزارش هایی را که به چنین URL ها یا هش فایل ها اشاره می کنند، بیابند و دانلود کنند.

هیچ یک از این اطلاعات قبلاً در دسترس نبودند، اما دریافت آن مستلزم کار دستی بود — یافتن هش یا آدرس مناسب، کپی کردن آن، پیمایش به پورتال. دسترسی سریع و آسان جدید به همه این اطلاعات، infosec را قادر میسازد تا اقدامات متقابل بهموقع را برای شناسایی حمله انجام دهد، و همچنین بررسی رویداد را سادهتر میکند.

Kaspersky CyberTrace چه کاری میتواند انجام دهد؟ از Kaspersky، اما می تواند با منابع شخص ثالث نیز ارتباط برقرار کند. علاوه بر این، ابزار مناسبی برای مقایسه اطلاعات در فیدهای مختلف دارد: ماتریس تقاطع تامین کننده. ماتریس به تحلیلگران امکان میدهد ببینند کدام فیدها دادههای بیشتری دارند – و اگر یک فید دادههای منحصربهفرد نداشته باشد، تحلیلگر میتواند اشتراک خود را لغو کند.

CyberTrace همچنین از کار گروهی در حالت چند کاربره پشتیبانی میکند: تحلیلگر میتواند به همکاران اجازه دهد تا در مورد نظر نظر بدهند یا در آن مشارکت داشته باشند. بررسی.

در صورت لزوم، تحلیلگران میتوانند نشانگرها را از CyberTrace بارگیری کنند و از طریق URL قابل دسترسی باشند. چنین اقدامی ممکن است برای اضافه کردن یک قانون برای مسدود کردن خودکار نشانگرها در سطح فایروال لازم باشد.

یکی دیگر از ویژگیهای مفید Retroscan است که تحلیلگران میتوانند از آن برای ذخیره گزارشهای قدیمی از سیستمهای SIEM استفاده کنند و بعداً آنها را در برابر جدید بررسی کنند. تغذیه می کند. به عبارت دیگر، اگر تحلیلگران در زمان تشخیص حادثه داده های کافی برای بررسی مناسب نداشتند، همچنان می توانند به صورت گذشته نگر انجام دهند.

برای اطلاعات بیشتر به صفحه CyberTrace ما مراجعه کنید.

(function(d,s,id){var js,fjs=d.getElementsByTagName(s)[0];if(d.getElementById(id)){return}js=d.createElement(s);js.id= id;js.src="https://connect.facebook.net/en_US/all.js";fjs.parentNode.insertBefore(js,fjs)}(document,"script","facebook-jssdk "))؛